Как следить (наблюдать) за компьютером. Часть 1 — делаем скриншоты пользователей

Делаем скриншоты пользователей. Обсудим реализацию на языке программирования C#. Описываемый в данной статье способ является простым, никакого лишнего функционала. Вы можете воспользоваться готовой разработкой или изменить исходный код как захотите. Читать далее...

Обработка дат притягивает ошибки или 77 дефектов в Qt 6

Относительно недавно состоялся релиз фреймворка Qt 6, и это стало поводом вновь проверить его с помощью PVS-Studio. В статье будут рассмотрены различные интересные ошибки, например, связанные с обработкой дат. Обнаружение всех этих ошибок хорошо демонстрирует пользу, которую может получить проект...

[Перевод] Защита от уязвимости Dependency Confusion в PHP с помощью Composer

Недавно Алекс Бирсан опубликовал статью «Dependency Confusion: How I Hacked Into Apple, Microsoft and Dozens of Other Companies», в которой рассказал, как использовал диспетчеры пакетов уровня языков наподобие npm (Javascript), pip (Python) и gems (Ruby), чтобы заставить компании установить и...

Оцените шансы хакнуть криптообменник и получить книжку с кабанчиком в подарок

Разрабатываете софт под высокую нагрузку? Готовитесь к техническому интервью по System Design? Считаете, что криптообменники зажрались и пора бы их уже потрясти? Интересует, что такое надежность, производительность и масштабируемость, и какие метрики нужно использовать для их оценки? Хотите...

Безопасная разработка: SAST, DAST, IAST и RASP

По статистике 90% инцидентов безопасности возникают в результате использования злоумышленниками известных программных ошибок. Естественно, что устранение уязвимостей на этапе разработки ПО значительно снижает риски информационной безопасности. Для этого в помощь разработчикам был создан целый ряд...

Токен авторизации на примере JSON WEB Token

Доброго времени суток, дорогой читатель. В данной статье я постараюсь рассказать об одном из самых популярных (на сегодняшний день) способов авторизации в различных клиент-серверных приложениях - токен авторизации. А рассматривать мы его будем на примере самой популярной реализации - JSON Web Token...

Windows Tokens

Предыдущая статья рассказывала о том, как эксплойты используют технику копирования токена для повышения привилегий. В этой статье мы попытаемся рассмотреть еще одну технику модификации токенов, а также постараемся узнать, как задаются привилегии, которые помещаются в Primary Token. Все примеры в...

[Перевод] Проверим тысячи пакетов PyPI на вредоносность

Примерно год назад Python Software Foundation открыл Request for Information (RFI), чтобы обсудить, как можно обнаруживать загружаемые на PyPI вредоносные пакеты. Очевидно, что это реальная проблема, влияющая почти на любой менеджер пакетов: случаются захваты имён заброшенных разработчиками...

Deep Anomaly Detection

Детекция аномалий с помощью методов глубокого обучения Выявление аномалий (или выбросов) в данных - задача, интересующая ученых и инженеров из разных областей науки и технологий. Хотя выявлением аномалий (объектов, подозрительно не похожих на основной массив данных) занимаются уже давно и первые...

Без хаоса и паники: Как мы обеспечиваем безопасность промышленных устройств

Привет, Хабр! Меня зовут Иван Люкшин, я руковожу отделом разработки продукта для защиты критической инфраструктуры Kaspersky Industrial CyberSecurity (KICS) for Networks. Наш продукт анализирует трафик в поисках атак, аномалий и информации о сетевых активах на предприятиях, где есть промышленная...

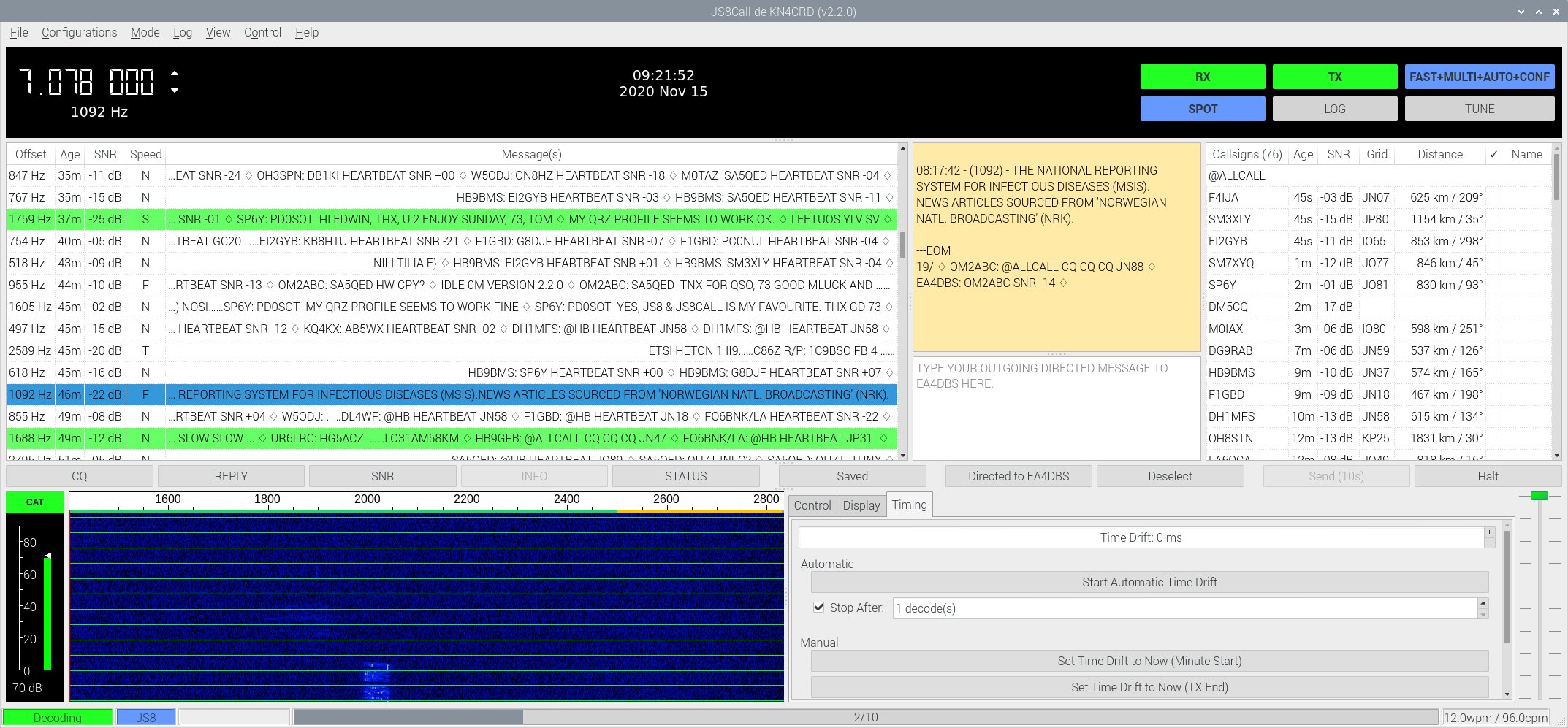

JS8Call: Slack на коротких волнах

Привет Хабр. Среди радиолюбительского софта существует немало программ для обмена сообщениями, наиболее популярными из которых можно считать FT8 и WSPR. Однако, они в большей степени ориентированы на классическую радиолюбительскую связь — подтверждение приема и/или обмен рапортом о качестве связи,...

[Из песочницы] Архитектурные подходы к авторизации в серверных приложениях: Activity-Based Access Control Framework

Сегодня поговорим об секьюрити в web (да, наверное, и не только) приложениях. Прежде чем описывать подходы и фреймворки расскажу небольшую предысторию. Предыстория За много лет работы в IT приходилось сталкиваться с проектами в самых разных сферах. У каждого проекта были свои требования к...

Попытка использовать Raspberry Pi 4 в качестве десктопа. Часть 2, Ubuntu

Привет, Хабр. В первой части была рассмотрена возможность использования Raspberry Pi 4 в качестве десктопа с установленной «родной» операционной системой Raspbian. Но как известно, с недавних пор Ubuntu v20 64-bit «официально» доступна для Raspberry Pi — посмотрим, как это работает. Что из этого...

Попытка использовать Raspberry Pi 4 в качестве десктопа: результаты и впечатления

Привет, Хабр. С момента появления Raspberry Pi 4 стало значительно больше желающих использовать этот микрокомпьютер в качестве основного ПК. Вычислительная мощность Pi4 стала уже весьма неплохой, да и полноценный Linux «на борту» звучит многообещающе. Меня давно интересовала возможность...

Попытка использовать Raspberry Pi 4 в качестве десктопа. Часть 1, Raspbian

Привет, Хабр. С момента появления Raspberry Pi 4 стало значительно больше желающих использовать этот микрокомпьютер в качестве основного ПК. Вычислительная мощность Pi4 стала уже весьма неплохой, да и полноценный Linux «на борту» звучит многообещающе. Меня давно интересовала возможность...

[Перевод] Побег из песочницы с Python

В преддверии старта курса «Python Developer. Professional» подготовили перевод пусть и не самой новой, но от этого не менее интересной статьи. Приятного прочтения! Вчера прошел отборочный тур Nuit du Hack CTF 2013. Как обычно, в нескольких заметках я расскажу об интересных заданиях и/или решениях...

Бауманское образование для всех. Часть вторая

Мы продолжаем рассказывать об особенностях инклюзивного образования в МГТУ им. Баумана. В прошлой статье мы познакомили вас с уникальным факультетом ГУИМЦ и адаптированными программами, не имеющими аналогов в мире. Сегодня поговорим о техническом оснащении факультета. Умные аудитории,...

Определяем направление на аэропорт с помощью RTL-SDR и GNU Radio

Привет Хабр. В настоящее время существует не так уж много стандартов связи, которые с одной стороны, любопытны и интересны, с другой стороны, их описание не занимает 500 страниц в формате PDF. Одним из таких, несложных для декодирования, является сигнал VHF Omni-directional Radio Beacon (VOR),...