Защита от хакерских атак на модели глубокого обучения

Как и все остальное в области вычислений, модели глубокого обучения можно взломать. Команда IBM выявила угрозы и разработала методы защиты моделей ИИ, которые называются глубокими генеративными моделями (DGM). Модели DGM — набирающая обороты технология на базе ИИ, позволяющая синтезировать данные...

[recovery mode] Как различные страны законодательно защищают несовершеннолетних в интернете

Власти Китая запретили детям и подросткам часто заниматься видеоиграми. Эта инициатива отлично иллюстрирует глобальный тренд – ужесточение законодательных норм, защищающих несовершеннолетних от вредного и опасного онлайн-контента. Эксперты Научно-технического центра Главного радиочастотного центра...

Трояны и бэкдоры в кнопочных мобильных телефонах российской розницы

Немалое количество простых кнопочных телефонов, присутствующих в российских магазинах, содержат нежелательные недокументированные функции. Они могут совершать автоматическую отправку СМС-сообщений или выходить в интернет для передачи факта покупки и использования телефона (передавая IMEI телефона и...

Анализ трафика приложений на Android Emulator. Причем здесь Root?

Привет! Я думаю, что наберется немало людей, перед которыми стоят интересные задачи по работе с приложениями. Например - анализ трафика для, разумеется, тестирования этих самых приложений! Вам выпало нелегкое бремя - необходимо отдебажить продовую сборку чего-либо и вы начинаете свои поиски решений...

[Перевод] Работа с файлами — это сложно

Я уже много лет не пользовался десктопным клиентом электронной почты. Ни один из них не может справиться с объёмом получаемой мной почты, по крайней мере один раз не повредив мой почтовый ящик. Pine, Eudora, Outlook — все они повреждали мой почтовый ящик, вынуждая восстанавливаться из резервной...

(не) Безопасный дайджест: хакер-инсайдер, шпионы в Google и мегаслив паспортов

Собрали «классические» и нетривиальные ИБ-инциденты, о которых писали в зарубежных и российских СМИ. Август запомнился мстителем, раскрывшим темные дела хакерской группировки, сливом ПДн от Wildberries и утечкой, затронувшей всех – всех! – клиентов T-Mobile. А еще разоблачением телефонных...

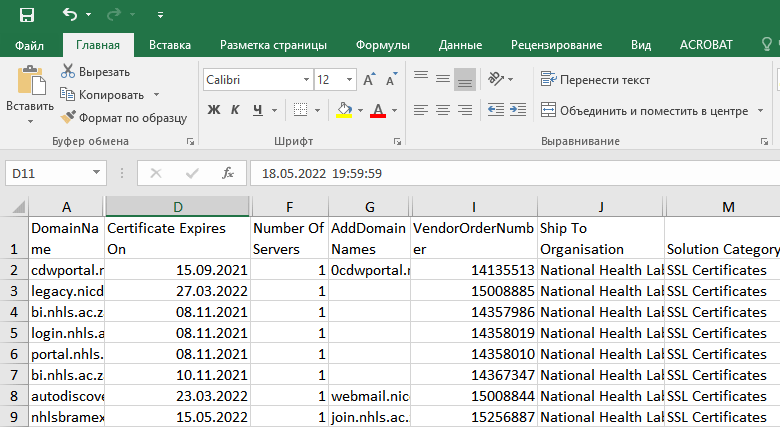

Excel — не лучший способ управления сертификатами

Новое исследование GlobalSign 2021 PKI показало, что управление цифровыми сертификатами по-прежнему остается сложным процессом для предприятий всех размеров. Основная проблема — неполная автоматизация. Треть опрошенных специалистов в США и Великобритании используют для учёта сертификатов...

Антивирус в облаке не нужен?

Сегодня мы работаем с облаками, которые состоят из множества ВМ, и каждая из них выполняет какую-то одну роль или функцию. Чем меньше запущено дополнительных сервисов или процессов в каждой ВМ, тем ниже нагрузка. И тем лучше, ведь отключение всех «паразитных» задач и процессов позволяет нам...

[Перевод] Remcos RAT вновь возвращается: Колумбийская кампания, посвященная коронавирусу

В конце лета 2020 года команда Bitdefender Active Threat Control заметила всплеск распространения вредоносного ПО Remcos, причем большинство атак происходило в Колумбии. Хотя это семейство вредоносных программ уже давно известно как киберпреступникам, так и исследователям вредоносных программ, эта...

Security Week 35: платежи с украденной кредитки без PIN-кода

На прошлой неделе исследователи из Швейцарской высшей технической школы Цюриха представили на конференции Usenix новое исследование о безопасности платежных карт. Они показали ныне закрытую уязвимость, позволяющую совершать покупки на крупные суммы с карт Mastercard и Maestro. Сценарий следующий:...

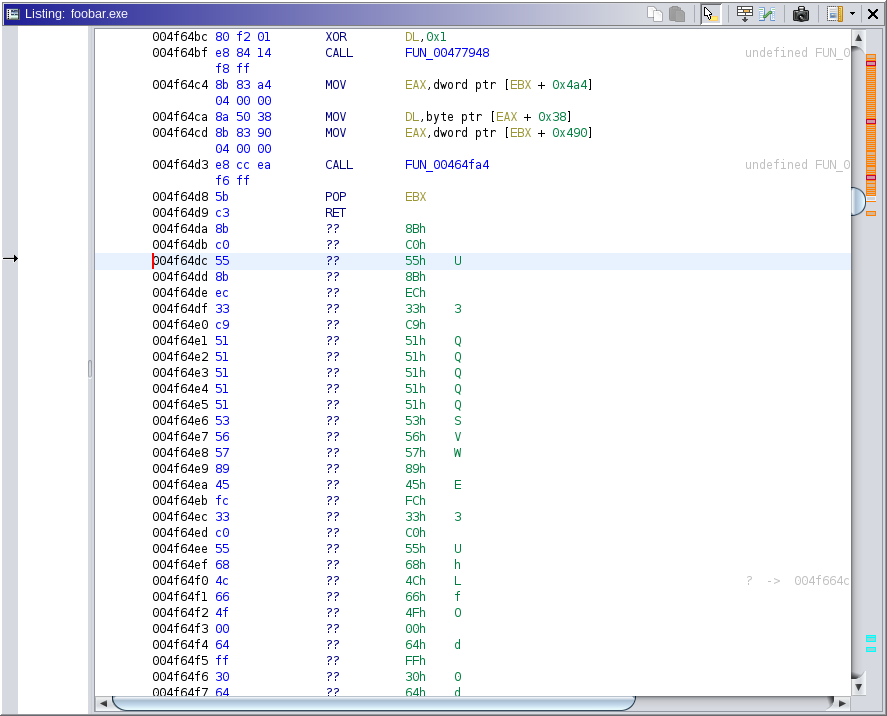

[Перевод] Реверс-инжиниринг ПО начала 2000-х

Предыстория В этой серии статей я рассказываю о системе лицензирования ПО, использовавшейся в проприетарном программном приложении 2004 года. Это ПО также имеет пробный режим без регистрации, но с ограниченными функциями. Бесплатную лицензию можно было получить, зарегистрировавшись онлайн на сайте...

Что о нас знает Интернет? Обратная сторона интернет-погружения компании

Очень часто ответ на вопрос «А каким образом была скомпрометирована доменная учетная запись?» находится на Github, в репозитории подрядчика, или, как в случае с нашумевшей атакой на Colonial Pipeline, в даркнет-утечке. С мошенническими действиями или репутационными атаками сталкивалась любая...

Коротко о даркнете. Почему его не стоит считать чем-то плохим

Dark Web (даркнет) многими воспринимается как нечто плохое. Однако это не так. Даркнет — это, скорее, продвинутый и более защищённый аналог привычного нам интернета. Да, там можно найти незаконный контент, но есть и ресурсы, которые используются в мирных целях. Мы подготовили небольшую ликбезную...

[Перевод] Как NAS защитить от программ-вымогателей?

Программы-вымогатели и другие угрозы всё чаще нацелены на NAS – Network Attached Storage – сетевые файловые накопители. Поэтому важно убедиться в том, что устройства настроены в соответствии с уже отработанными практиками безопасности. Что NAS защитит?...

Панорамное решение ВКС для ультра компактных переговорных комнат

Понятия переговорная комната и видеоконференцсвязь за последний год тесно сплелись друг с другом в одно целое. Всё больше помещений выделяют под переговорные комнаты, и всё больше переговорных комнат оборудуют средствами для удалённых видео коммуникаций. Учитывая, что планировка офиса многих...

Безопасна ли новая функциональность Apple?

Рассмотрим потенциальные угрозы, которые несёт в себе новая технология Apple по блокировке нежелательного медиа контента. Изучим, какие методы используют другие компании для решения подобных задач. Оценим правовые последствия для владельцев устройств. Читать далее...

[Перевод] 5 способов снижения внутренних угроз кибербезопасности

Угроза может прилететь с любой стороны, но мы рассмотрим то, что можно сделать для защиты от внутренних (инсайдерских) угроз. 5 способов снижения внутренних угроз...

Хакеры vs тюрьмы: истории успешных атак

На этой неделе иранская группа «хактивистов» Tapandegan (Сердцебиение) опубликовала изображения с камер наблюдения из тегеранской тюрьмы Эвин, где, в числе прочих содержатся политические заключенные. Событие получилось резонансное, и вы наверняка что-то про это уже слышали. Но часто ли хакерам...