Все или ничего: обзор клавиатуры IBM UltraNav SK-8845

Привет, Хабр. Сегодня расскажу вам о потрясающей штуке, а именно о клавиатуре IBM семейства UltraNav, изначально предназначенной для работы с серверами семейства IBM System X. Ее уникальность в том, что она позволяет решать сразу множество задач, особенно в условиях ЦОД. Но не стану забегать вперед...

Автоматизация согласования сетевых доступов

В статье я расскажу как: - отказаться от заявок на открытие доступа по заявкам произвольного вида и перейти к табличкам с доступами; - сделать согласование сетевых доступов удобным всем; - как автоматизировать согласование. При этом не пропустить ни один сетевой доступ из вида и причем здесь...

Быстрый, железный, горячий: сильно пользовательский обзор ноутбука HP ENVY 15

Однажды я гулял в парке и следом шел мужчина с большой собакой. Нам навстречу шла семья из четырех человек: родители, малыш в коляске и девочка лет 6-ти. Девочка увидела собаку и закричала: "собака большая кусаться опасная". Т.е человечек просто накидывал важные слова, не заботясь о том, как их...

Светодиодные лампы Geniled

Светодиодные лампы Geniled не так часто встречаются в магазинах, но они стоят того, чтобы обратить на них внимание. Я протестировал 24 лампы этого бренда. Читать дальше →...

Централизованное управление CBPolicyD в мультисерверной инфраструктуре Zimbra OSE

CBPolicyD является универсальным инструментом для управления политиками в Postfix. Он входит в комплект поставки Zimbra OSE и ранее мы рассказывали о том, как настраивать CBPolicyD на своем почтовом сервере и создавать в нем различные политики, которые позволяют повысить уровень защищенности...

HackTheBox endgame. Прохождение лаборатории RPG. Пентест Active Directory

Привет, с вами Ральф! В данной статье разберем прохождение не просто машины, а целой мини-лаборатории с площадки HackTheBox. Как сказано в описании, лаборатория RPG предназначена для проверки навыков на всех стадиях атак в небольшой среде Active Directory. Цель состоит в том, чтобы...

Уличное видеонаблюдение: тысячеглазый Паноптикон или помощь обществу?

Привет, Хабр! Сегодня хотим поговорить на одну непростую тему, в той или иной степени всех нас затрагивающую, - про уличное видеонаблюдение. Тем более, что буквально вчера она вновь получила развитие со стороны государства: в России хотят создать «Национальную платформу видеонаблюдения», которая...

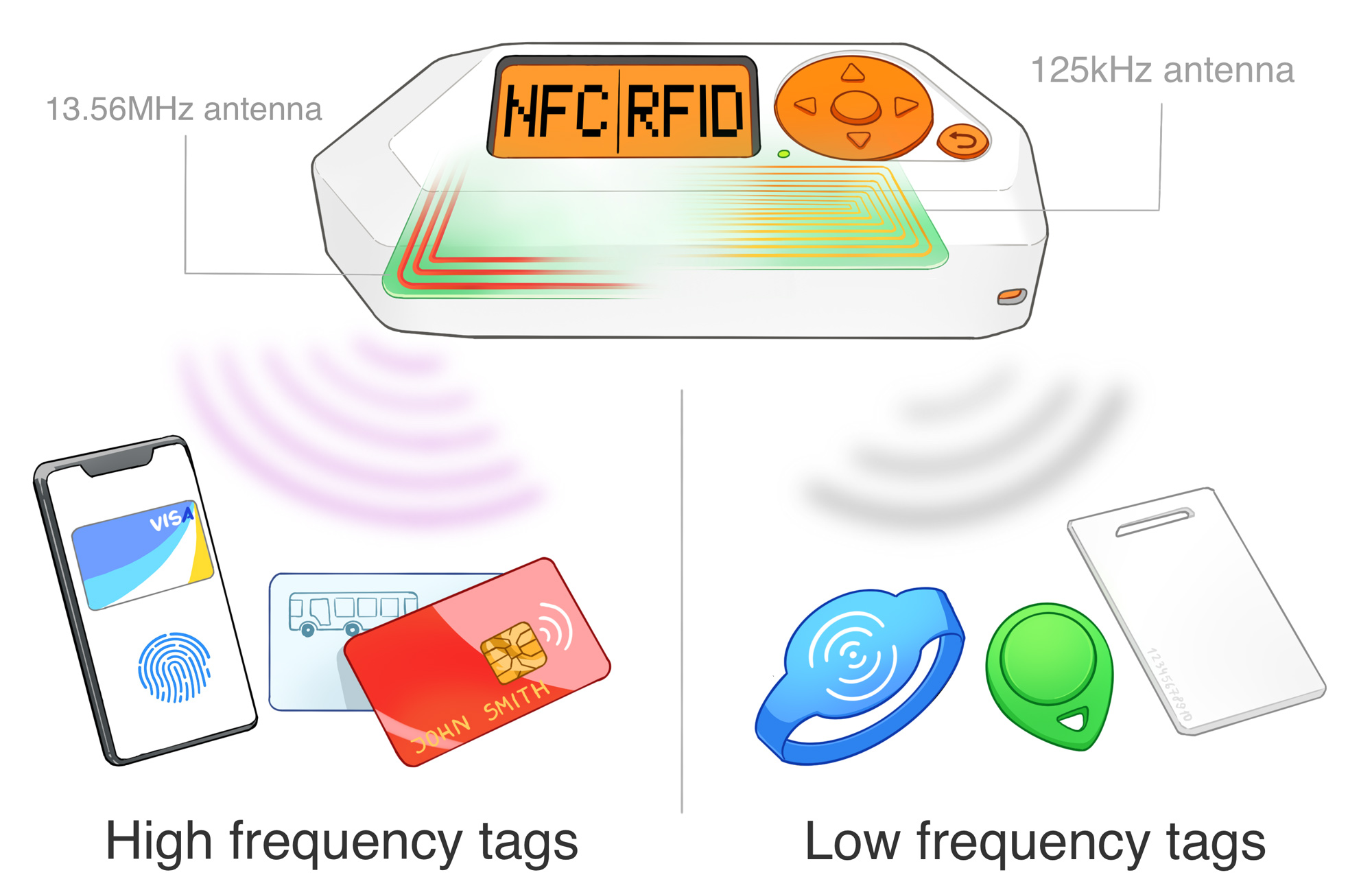

Какие бывают RFID протоколы и как их похекать с помощью Flipper Zero

Flipper Zero — проект карманного мультитула для хакеров в формфакторе тамагочи, который мы разрабатываем. Предыдущие посты [1],[2],[3],[4],[5],[6],[7],[8],[9],[10],[11],[12],[13],[14],[15],[16],[17],[18],[19] RFID – это технология для бесконтактных радио-меток, используемых повсюду: в домофонах,...

DNS over I2P — настоящая приватность DNS-запросов

Все запросы и ответы DNS идут по сети в открытом виде, поэтому в изначальной вариации шпионить за пользователем может не только администратор DNS-сервера, но и операторы всех промежуточных узлов, через которые проходит трафик. Современные решения вроде DNSCrypt, DNS over HTTPS и подобные им решают...

Информационная безопасность облаков: определяем зоны ответственности и выбираем облачного провайдера

Продолжаем знакомить вас с аспектами информационной безопасности при использовании услуг облачных провайдеров в нашей серии статей. В этой статье проводим границу между зонами ответственности клиента и провайдера; разбираемся, можно ли ее двигать; выбираем облачного провайдера и конечный перечень...

Лазерный луч как инструмент шпиона: криптокошельки, робот-пылесос и цифровые ассистенты

Лазерная техника много чего дала человечеству — столько, что для описания не хватит ни статьи, ни целой серии книг, где все это будет описано хотя бы по верхам. Но лазер может использоваться не только как полезный инструмент, но и как средство для кибершпионажа. Несколько таких примеров, включая...

Некоторые методы детектирования отладки iOS приложений

Изучение приложений на платформе iOS - это достаточно сложная задача, которая разрешима, если использовать правильный набор инструментов. Основа такого набора - устройство с установленным jailbreak и инструмент frida Frida. Далее будет рассказано о нескольких способах детектирования инструмента...

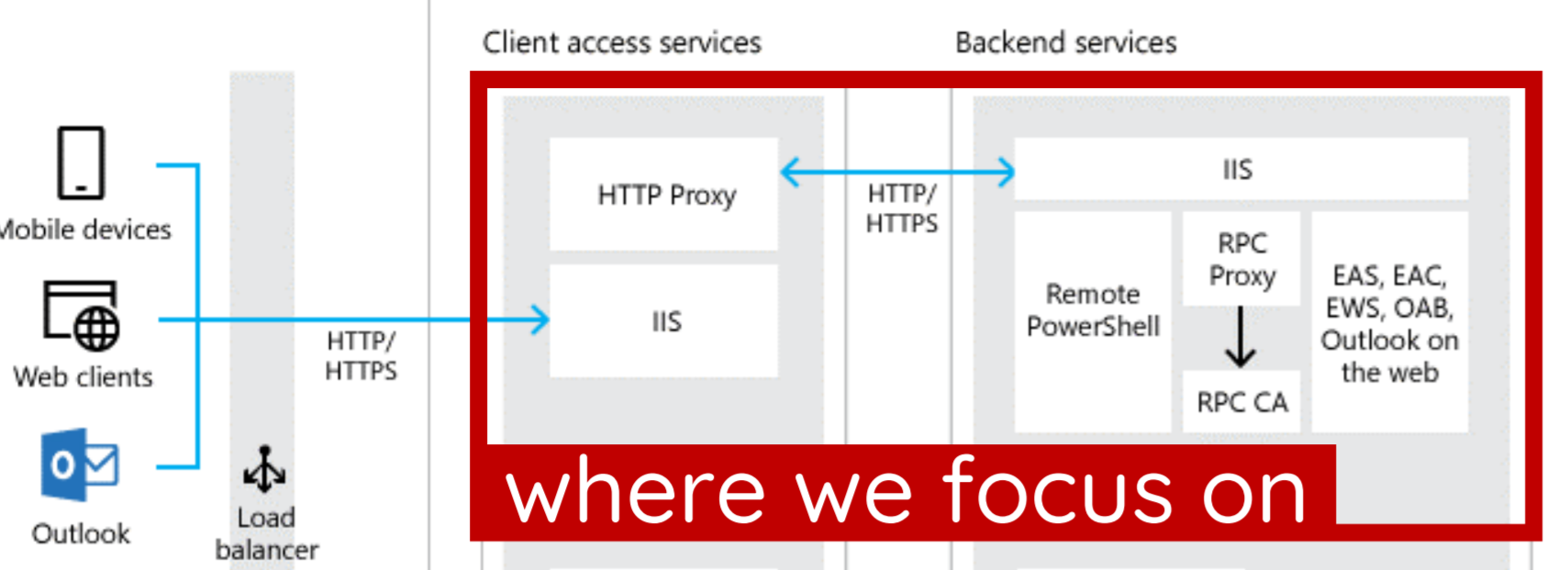

Security Week 32: новые уязвимости в Microsoft Exchange

На прошлой неделе в Лас-Вегасе прошла очередная парная конференция Black Hat / Def Con. Хотя организаторы и старались вернуться к доковидным реалиям, с физическим присутствием гостей и выступающих, из-за ограничений для путешественников мероприятие все же прошло «наполовину онлайн». Одно из самых...

История одной кампании Business Email Compromise

Мы фиксируем всплеск атак типа Business Email Compromise (BEC). BEC-атаки — не новое и не редкое явление, но эта волна привлекла наше внимание масштабом. С июня к нам обращаются множество пострадавших компаний, и всех жертв объединяют схожие признаки компрометации. В статье расскажем, как действуют...

Живее всех живых: анализируем первый сэмпл нового шифровальщика BlackMatter

Лето 2021 года выдалось жарким не только из-за погоды, но и новостей из мира Ransomware. В конце мая группа DoppelPaymer произвела, пользуясь маркетинговым термином, "ребрендинг", переименовав свои новые программы-вымогатели в Grief (Pay OR Grief). А в июне-июле группы DarkSide и REvil друг за...

План Apple по сканированию iPhone в США вызывает тревогу. Тотальная слежка начинается

Apple объявила о планах сканировать iPhone на предмет жестокого обращения с детьми , что сразу же вызвало обеспокоенность по поводу конфиденциальности пользователей. Apple заявляет, что ее система автоматизирована, не сканирует сами изображения, использует некоторую форму системы хеш-данных для...

Ноутбуки для работы, на которые стоит обратить внимание в 2021 году

Рабочий инструмент в виде ноутбука давно уже стал привычным для представителя практически любой IT-отрасли. О ноутбуках, хороших и разных, мы писали несколько раз. Но то были в большинстве случаев обзоры необычных и очень необычных устройств. Сегодня же предлагаем продолжить тему с ноутбуками,...

Проблематика формирования процесса автоматизации управления данными менеджмента информационной безопасности

Аннотация В статье представляется исследование политик информационной безопасности (далее — ИБ) в плоскости формирования, критериальных характеристик, категорирования, в части касающейся описания проблематик вопроса автоматизации процессов потокового документооборота, с приведением превентивных и...