История одной кампании Business Email Compromise

Мы фиксируем всплеск атак типа Business Email Compromise (BEC). BEC-атаки — не новое и не редкое явление, но эта волна привлекла наше внимание масштабом. С июня к нам обращаются множество пострадавших компаний, и всех жертв объединяют схожие признаки компрометации. В статье расскажем, как действуют...

Живее всех живых: анализируем первый сэмпл нового шифровальщика BlackMatter

Лето 2021 года выдалось жарким не только из-за погоды, но и новостей из мира Ransomware. В конце мая группа DoppelPaymer произвела, пользуясь маркетинговым термином, "ребрендинг", переименовав свои новые программы-вымогатели в Grief (Pay OR Grief). А в июне-июле группы DarkSide и REvil друг за...

План Apple по сканированию iPhone в США вызывает тревогу. Тотальная слежка начинается

Apple объявила о планах сканировать iPhone на предмет жестокого обращения с детьми , что сразу же вызвало обеспокоенность по поводу конфиденциальности пользователей. Apple заявляет, что ее система автоматизирована, не сканирует сами изображения, использует некоторую форму системы хеш-данных для...

Ноутбуки для работы, на которые стоит обратить внимание в 2021 году

Рабочий инструмент в виде ноутбука давно уже стал привычным для представителя практически любой IT-отрасли. О ноутбуках, хороших и разных, мы писали несколько раз. Но то были в большинстве случаев обзоры необычных и очень необычных устройств. Сегодня же предлагаем продолжить тему с ноутбуками,...

Проблематика формирования процесса автоматизации управления данными менеджмента информационной безопасности

Аннотация В статье представляется исследование политик информационной безопасности (далее — ИБ) в плоскости формирования, критериальных характеристик, категорирования, в части касающейся описания проблематик вопроса автоматизации процессов потокового документооборота, с приведением превентивных и...

Мультихоуминг в I2P — защита от тайминг-атаки и дополнительная гарантия аптайма

Размещение веб-ресурса в скрытой сети подразумевает нежелание обнаружения физического местонахождения сервера. Когда профессионалы ставят своей целью раскрыть личность владельца той или иной площадки, в ход идет многое, но в рамках этой статьи нас интересует тайминг-атака, основанная на...

Селфи-лампа Professional Live Stream

Эти лампы на длинной гибкой ножке продаются под множеством названий, но начинка у них, судя по всему, одинаковая. Я измерил параметры света этой лампы и они не радуют. Временно: если картинка не отображается, смотрите её по ссылке. Читать дальше →...

[Перевод] Способы снизить потребление газа смарт-контрактами

Комментарий от переводчика: статья по меркам Ethereum и языка Solidity относительно старая, аж 2018 года, но ряд идей и подходов будут полезны начинающим. В настоящее время я работаю над Dapp, первый крупный этап разработки которого подходит к концу. Поскольку издержки на транзакции всегда являются...

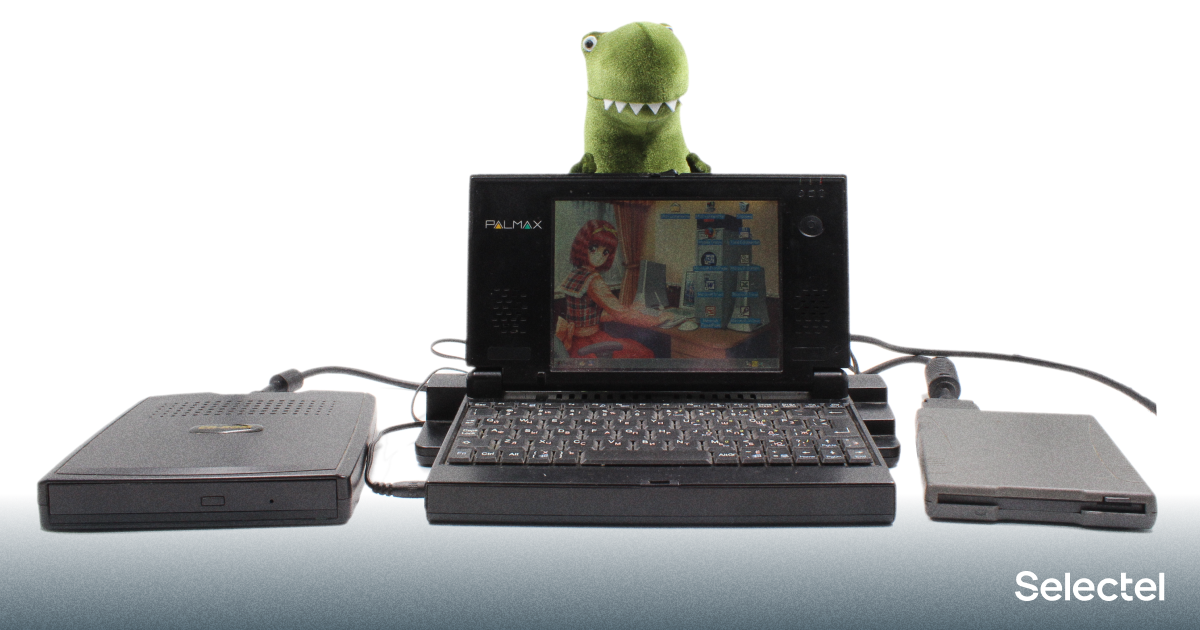

Либретто на китайском: обзор субноутбука Palmax PD-1000 Plus

Субноуты всегда стояли особняком в линейках производителей и в сердцах покупателей. Оптимизированные для работы в поездках, они редко подходят на роль основного компьютера, но идеальны как специализированный инструмент для особого круга задач. Особенно выделяются самые миниатюрные из них, с экраном...

TheHive и Security Vision

Работая в SOC, я постоянно сталкивалась с закрытием однотипных кейсов из SIEM, с шаблонными действиями, например, проанализировать файл на Virus Total, заблокировать учетную запись в Active Directory, собрать информацию об активности хоста с межсетевого экрана и т.д. Читать далее...

Как я познал «Гармонию» и попробовал программировать на устройстве для иллюстраторов

Привет, Хабр! Меня зовут Лавров Сергей (@lavs). Я разрабатываю мобильные приложения под Android и iOS, преподаю IT в двух университетах и уже 15 лет изучаю новые технологии, а также языки программирования, которых знаю более десятка. В этот раз я выступлю в непривычной для себя роли обзорщика: меня...

[Перевод] Что такое x64dbg и как им пользоваться?

Введение и обзор применения x64dbg в качестве инструмента для анализа вредоносных программ. Этой публикацией мы открываем серию из четырех статей о x64dbg. Читать далее...

КиберВойны ближайшего будущего и почему снова актуален тренд на теорию заговора

Июль 2021 года. Пандемия COVID-19. Сколько еще времени нужно для того, чтобы этот вирус оставил нас в покое? 196 млн зараженных, 4 млн летальных исходов, пролитые слезы, пот, пострадавшая экономика и так далее. Можно перечислять бесконечно, какой урон нанесла эта зараза для всего мира. Сегодня...

Уязвимости в iOS

Операционные системы - это сложное, многоуровневое программное обеспечение. ОС отвечает за работу памяти, периферийных устройств и всего того, к чему привыкли пользователи. Без операционной системы управление любыми вычислительными устройствами может стать достаточно тяжелой задачей. Долгое время...

Мой путь к кохлеарной имплантации

Меня зовут Анатолий Сазонов, сейчас мне 38 лет, я глухой на оба уха, но слышу с помощью кохлеарных имплантов, живу и работаю в Москве в компании Infosecurity аудитором по информационной безопасности, уже больше десяти лет женат, растет маленькая дочка. Рассказываю свою историю, как я пришел к...

Рассказываем про апдейт платформы UiPath 21.4

Согласно статистике Gartner в 2020 году решения UiPath заняли самую большую долю мирового рынка среди других вендоров RPA. Сегодня UiPath является платформой, которую выбирает большинство компаний, нацеленных на цифровую трансформацию. С увеличением важности автоматизации в корпоративном сегменте,...

Когда используется Power Delivery, и что происходит при установлении соединения между блоком питания и устройством

В прошлый раз я рассказывал про минимальный набор компонентов, который может быть включён в устройство для поддержки базовых функций USB-C. Но бывают ситуации, когда этих базовых возможностей недостаточно – например, нужно использовать несколько профилей напряжения, чтобы блок питания от одного...

HashiСorp Vault & Kubernetes Secret: используем vault-secrets-operator

Vault от HashiСorp — довольно известное open-source-решение для хранения секретов и неплохая альтернатива реализации секретов в Kubernetes. Vault использует свой сайдкар-контейнер на каждом поде, который получает секреты из хранилища и доставляет их в под или же реализует доступ к секретам через...