[Перевод] Почему я отказался от 18 тысяч долларов по баунти-программе Apple

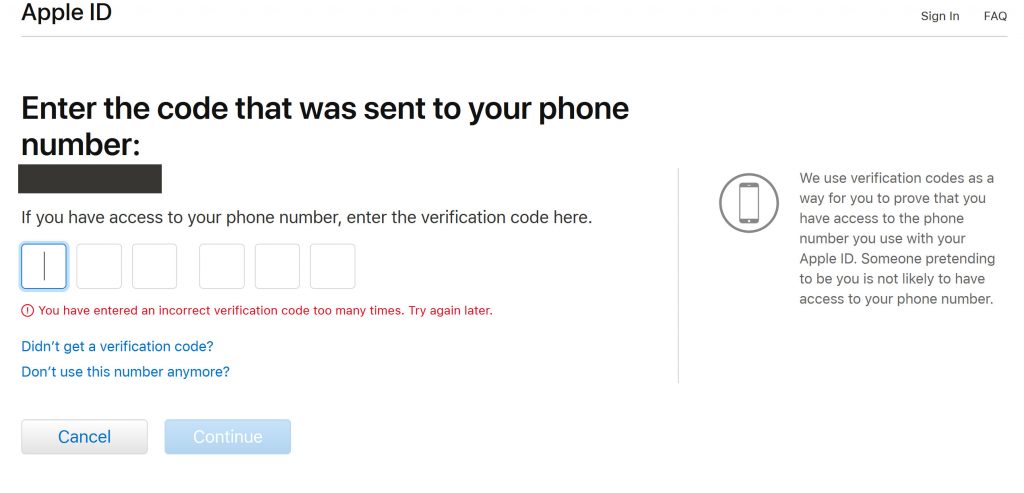

Эта статья посвящена тому, как я обнаружил уязвимость в конечной точке восстановления пароля Apple, которая позволила мне захватить аккаунт iCloud. Уязвимость полностью пропатчена отделом безопасности Apple и больше не работает. В рамках баунти-программы Apple Security Team вознаградила меня 18...

[Перевод] Неожиданная история кондиционера

Москва перенесла две волны жары этим летом. В Madrobots мы пережили их только благодаря кондиционерам и поэтому решили разобраться в истории чудесных девайсов. Когда-то это изобретение было воспринято с холодком, но стало неотъемлемой частью жизни. Работать в офисе во время июньской жары....

Чего можно ожидать от Black Hat 2021?

Привет, Хабр! Завтра начинается международная гибридная конференция Black Hat 2021. Мы, как активный участник и контрибьютор мероприятия проанализировали доклады и подобрали самое интересное. В этом посте вы узнаете, что можно послушать на Black Hat и какие интересные выступления подготовили...

[Перевод] Как APT используют обратные прокси-серверы для Nmap-сканирования внутренних сетей

Поскольку обратные прокси-серверы могут обходить ограничения брандмауэра на входящий трафик, злоумышленники, проводящие APT, используют их для pivot-атак на защищенные среды. К примеру, не так давно жертвой такой атаки стала корпоративная сеть федерального агентства. Злоумышленники использовали...

Врываемся в мобильный пентест (Ч1)

Всех приветствую, на связи Алексей и сегодня я расскажу как я загорелся идеей создания мобильного мультитула для пентеста! В этой части мы посмотрим на каком этапе разработка сейчас, что уже умеет приложение и что будет в будущем! Наливайте стакан лимонада, а может чего-то крепкого - это уже на...

Как устроена аппаратная часть SberBox Top: разбираем девайс

За последние два года команда SberDevices запустила серийное производство нескольких устройств: ТВ-приставки SberBox, смарт-экрана SberPortal, ТВ-медиацентра с умной камерой SberBox Top. Последний значительно расширил функциональность такого типа устройств за счёт камеры, микрофонной матрицы и...

Взлёты и падения рынка эксплойтов

В последние годы подпольный рынок эксплойтов сильно изменился. Если раньше их продажа была практически единственным способом заработать, то сейчас появились альтернативные способы монетизации. В течение двух лет мы изучали, как устроен подпольный рынок эксплойтов для различных уязвимостей, и в этом...

(не) Безопасный дайджест: корпоративный сталкинг, троян в правительстве и социнженерия наоборот

Собрали для вас «классические» и нетривиальные ИБ-инциденты прошедшего месяца – в июле отметились и смелая пенсионерка, обманувшая мошенника, и сотрудники Facebook, заигравшиеся в шпионов, и упорно отрицающий утечки LinkedIn. Ну и очередной шифровальщик, куда же без него. Читать далее...

Средства автоматизации анализа вредоносных программ

На примере программы-вымогателя REvil рассматривается использование при анализе вредосного программного обеспечения таких средств автоматизации, как Python, IDAPython, x64bgpy. Демонстрируются их возможности по расшифровке конфигурационных данных, деобфускации строк и вызовов функций API для...

Сетевая пирамида изнутри при помощи Trello

Недавненько была информация о том, что поисковики просканировали открытые страницы в Trello. Логично, что многие начали искать там номера банковских карт, пароли. Как это делать? Вот...

PC park observer — система учёта комплектующих компьютеров парка, базирующегося на MS Windows

Данная система предназначена для учёта комплектующих в компьютерном парке, базирующемся на Windows. Я выложил систему под GNU/GPL v. 3 лицензией, так что денег не прошу, можете использовать как угодно... Все пожелания и т.п. обсуждаются отдельно... Читать далее...

Двойной VPN, или как построить цепочку из WireGuard VPN серверов на Windows

В этой статье мы рассмотрим процесс настройки цепочки VPN серверов с помощью WireGuard на Windows. В Интернете есть множество руководств, посвященных построению и настройке цепочек VPN серверов, однако большинство из них основаны на Linux и требуют определенных навыков администрирования данной ОС....

Тук-тук. Откройте

Коллеги, обычно мы пишем на Хабр технические статьи. В частности, мы уже писали о работе с дубликатами в системе управления данными, про Activiti BPM в разработке бизнес-процессов, про работу с отчетностью в MDM. Однако реалии времени заставили нас поднять тему, напрямую не связанную с техникой...

На проприетарном гипервизоре, но с открытыми протоколами. Обзор решения Software-Defined-кампусной сети от Huawei

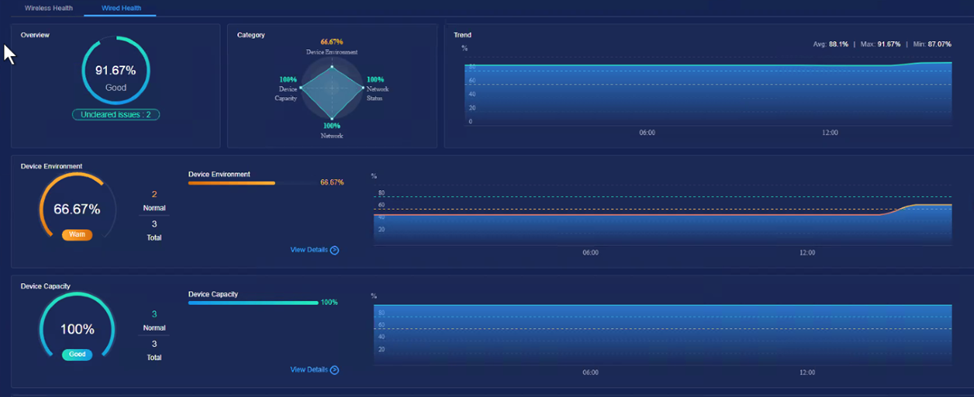

Как и все крупные сетевые вендоры, Huawei развивает свои решения программно определяемых сетей. В портфолио вендора есть решения для сетей ЦОД, для распределённых сетей (SD-WAN) и для сетей офисов/кампусов. Мы с коллегой провели пару дней в лаборатории за тестированием последнего. Расскажу в этом...

[Перевод] Смарт-карты для входа на Ubuntu

Смарт-карты сегодня повсюду — платежные карты, паспорта, водительские удостоверения, школьные и рабочие пропуска. Эти небольшие карточки с защитой от несанкционированного доступа и чипами обычно содержат информацию, которая идентифицирует нас и предоставляет доступ к защищенным ресурсам. Одно из...

По следам The Standoff2021. Какие промышленные системы удалось взломать атакующим и как PT ISIM детектировал их действия

Мы продолжаем уже ставший традиционным цикл статей о том, как продукты Positive Technologies — MaxPatrol SIEM, PT Network Attack Discovery, PT Sandbox, PT Industrial Security Incident Manager и PT Application Firewall — отработали на полигоне The Standoff и что интересного они выявили во время...

Выявление мошеннических сборов в Instagram

Изначально была выдвинута следующая гипотеза: злоумышленники часто берут фотографии из аккаунтов реальных детей, при этом изменив имя ребенка и реквизиты сбора. Первой мыслью был поиск подобных аккаунтов с дальнейшей классификацией их как подлинные, либо поддельные по каким-то признакам. Однако на...

Лучшие практики для защиты Zimbra OSE от нежелательных почтовых рассылок

Электронная почта на протяжении всего времени своего существования остается основным вектором атаки на предприятия. Злоумышленники используют различные векторы атак на электронную почту, начиная от подбора паролей, и заканчивая мейл-бомбингом. В наших прошлых статьях мы рассказывали о том, как...