Как я не написал эксплоит

Приветствую всех читателей. В своем блоге я опубликовал много статей о том, как я находил уязвимости в разных продуктах. Но все истории-исследования заканчиваются победой. В этот раз я решил поделиться историей неуспеха. Небольшое исследование, которое заняло у меня где-то 5-6 часов, в ходе...

[Перевод] Как стать пентестером, если ты ноль в IT – четыре истории из жизни «взломщицы человеческих голов»

В этом тексте не будет технических подробностей, рассказов про вредоносный или полезный код – мы предупредили. Это почти даже не про компьютеры. И тем очевиднее отличие «отечественное» понимание пентеста от американского: в США все чаще к тестам на проникновение привлекают не хакеров, а социальных...

[Перевод] При создании DevSecOps не забывайте о SRE

Введение Сегодня часто говорят о «разрыве между безопасностью и разработкой» или о «разрыве в безопасности DevOps». В этом есть смысл. Действительно, есть необходимость отделить безопасность от процессов разработки и DevOps. Однако на удивление меньше внимания уделяется разрыву между разработкой...

Исследуем обнаруженные зловреды группы APT31: что нового

В ходе мониторинга угроз ИБ в апреле 2021 года наши специалисты из PT Expert Security Center обнаружили в Монголии атаки с использованием неизвестного ранее вредоносного ПО. Впоследствии аналогичные атаки были выявлены в России, США, Канаде и Республике Беларусь. Некоторые из обнаруженных во время...

Угрозы промышленной автоматизации: новые и незабытые старые

Цифровизация промышленности и переход к Индустрии 4.0 приводит к объединению систем управления производством и привычной ИТ-инфраструктуры. Получившиеся программно-аппаратные комплексы имеют улучшенные характеристики с точки зрения управляемости, но вместе с этим приобретают новые уязвимости. Чтобы...

Отказоустойчивость бесперебойных систем модульной архитектуры: «CENTIEL» и «EATON»

Среди всего многообразия систем бесперебойного питания самыми надежными принято считать «on-line» системы с модульной архитектурой. В чём же их преимущества? Узнать подробнее....

Greybox-фаззинг: level up. Как улучшали фаззеры

Автор: Иннокентий Сенновский В предыдущей статье мы рассмотрели, какие вообще фаззеры бывают и как они работают. В этой мы увидим, какие улучшения внедрили разработчики в современные фаззеры, чтобы они стали еще более полезным инструментом. Читать дальше...

Обзор обнаруженных техник и тактик группировки Winnti. Часть 1

Одно фишинговое письмо, по неосторожности открытое сотрудником компании, - и важная информация слита злоумышленнику. Всего лишь один клик мышью и на компьютере сотрудника запущены процессы, «допускающие» злоумышленников к инфраструктуре организации. При этом «антивирусы» взлом пропустили. Как раз с...

Дайджест киберинцидентов Acronis #6

Привет, Хабр! Мы продолжаем наш дайджест, и сегодня в “меню” — новые вирусы имени Олимпиады-2020, рост заражений с использованием инфицированных файлов Microsoft Office, ловушки для любителей пиратского контента и ПО. Кроме этого мы назовем новые имена хорошо известных группировок, которые...

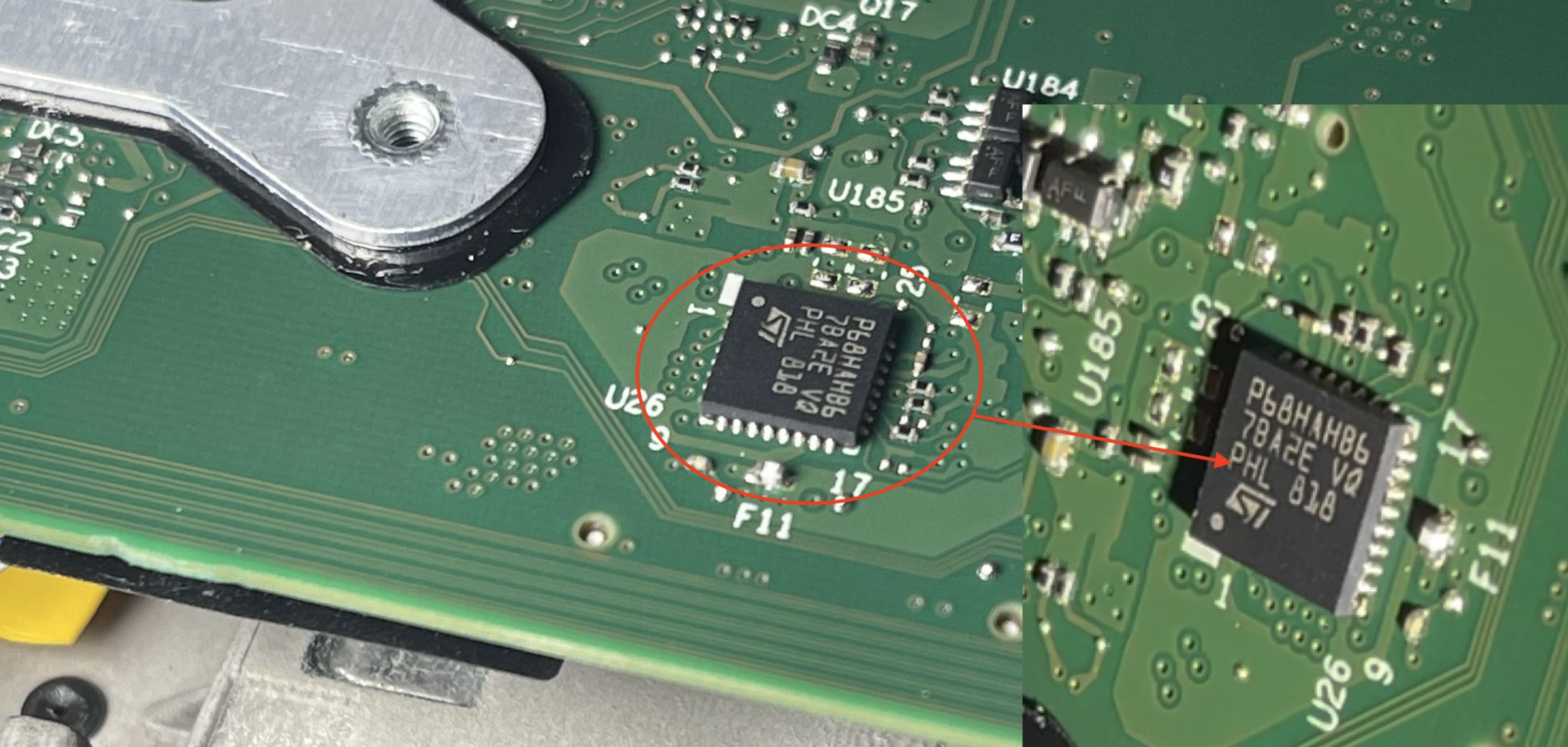

Security Week 31: кража данных при помощи паяльника

Сфера атак непосредственно на компьютерное железо обсуждается не так широко, как уязвимости в софте, и оттого представляет особый интерес. В прошлом году мы писали про эксперимент Трэммэлла Хадсона (Trammell Hudson), в котором проводилась реалистичная атака на ноутбук в режиме сна с перепрошивкой...

О чем говорит SIEM: разбираем кейсы атак, проведенных на The Standoff

Всем привет! Продолжаем рассказывать о том, как отработали и что интересного обнаружили наши продукты на майском The Standoff. Мы уже знакомили вас с уловом нашей песочницы PT Sandbox и историей о том, как PT Application Firewall помогал защищать кибергород от нападающих. В этот раз наш рассказ...

Микрокомпьютер компании MITS – Altair 8800 появился на плате Azure Sphere

Около 40 лет назад первая персональная машина Altair 8800 считалась чем-то из мира фантастики и вымысла. Она не имела предшественников и была действительно чем-то новым, чего еще не придумывали и не создавали до. И ведь многие вещи, тестированные когда-то именно на ней, например, модульная...

Сравнительный обзор VPN клиент-серверных приложений

Каждый, кто задумывался о своем VPN сервере, задавался вопросами, а какие VPN сервисы существуют, что выбрать и, самое главное, что подойдет лично мне? В данной статье я хочу поделиться своими наблюдениями о некоторых VPN сервисах, которыми сам пользовался и/или пользуюсь. Ну что ты там понаписал......

Немного про современные технологии greybox фаззинга

Автор: Иннокентий Сенновский Как найти баги, о которых вы и не догадывались, или что такое фаззинг Все уже привыкли, что программу надо покрывать тестами, чтобы потом не было стыдно. Но вот проблема: разработчик может защититься только от багов, которые он способен предугадать. Да и тестировщик...

Еще одна стажировка, или сказ про реверс IP-камеры

Давайте представим, что вы студент старших курсов вуза по какому-нибудь околоИБшному направлению или специалист в смежной области, желающий сменить сферу деятельности на исследование защищенности аппаратного или программного обеспечения. Потенциальный работодатель почти всегда требует практический...

Apple AirTag — идеальный жучок для слежки

Stalkerware — мобильный софт для сталкинга, то есть навязчивой слежки за человеком. Это растущий класс программного обеспечения, который позволяет хакеру получать геолокацию смартфона, просматривать текстовые сообщения, фотографии, звонки, поиски в интернете. Такой софт используется любителями...

[Перевод] iQunix A80 Explorer: беспроводная клавиатура в ретро-стиле с современными возможностями

Мы довольно часто публикуем обзоры разных клавиатур, поскольку в IT без них — как без рук. Но, в отличие от рук, клавиатуры можно заменять и выбирать. Кому-то нравятся эргономические клавиатуры, кому-то — вычурные геймерские, а еще кому-то — обычные китайские недорогие клавиатуры, которые просто...

Проигрыватели винила в районе двадцати тысяч рублей — три модели

Мы начинали с наиболее доступных «вертушек» для новичков, показали три бюджетные модели в районе пятнадцати тысяч и вплотную приблизились к планке в двадцать тысяч рублей за проигрыватель. Сегодня двигаемся далее и смотрим на продукцию таких именитых брендов, как Pro-Ject, Audio-Technica и Sony....