Core Werewolf: легитимное ПО против ОПК и критической инфраструктуры

Группировка Core Werewolf — один из новых представителей той части киберпреступности, которая в сегодняшней обстановке занимается активным шпионажем. Как минимум с 2021 года она предпринимала атаки на российские организации, связанные с оборонно-промышленным комплексом (ОПК) и критической...

Автоматизация скучной жизни инженера по кибербезопасности

Основная задача консультанта по информационной безопасности – разработка однотипных документов по однотипным процессам. И два самых главных инструмента, которые он использует в работе, – Excel и Word. Сбор и обработка осуществляются при помощи первого, а предоставление отчетных материалов – при...

Как мы защищались от DDoS-атак в 2022 году: кейс Центра информационных технологий

2022 год выдался сверхнапряженным по количеству и приложенным усилиям компьютерных атак на государственные ресурсы России. Исключением не стала и информационная инфраструктура Республики Татарстан, которая столкнулась с новыми вызовами. Давление на нее в виде распределенных DDoS-атак, попыток...

Кибератаки на устройства IoT: факторы риска и важность защиты

О том, что устройства IoT небезопасны, говорят едва ли не с момента появления Интернета вещей. Но и до сих пор многие «умные» приборы и техника не имеют надлежащей защиты от взлома. Или же такая защита компрометируется самими пользователями. Читать далее...

Как экспертиза в мониторинге событий ИБ помогает создавать качественные продукты

Друзья, всем привет! Представляем вашему вниманию серию публикаций о детектировании атак (attack detection) и о тех вызовах, c которыми сталкиваются пользователи средств защиты. Это первая статья из цикла материалов. В ней мы раскроем секреты attack detection в привязке к SIEM-решениям (системам...

Проблема LotL-атак: старый и надежный метод нелегитимного использования легитимного ПО

В последние годы предприятия и корпорации находятся под атакой продвинутых злоумышленников, которые используют все более творческие подходы к компрометации систем безопасности. Одним из наиболее распространенных методов являются LotL-атаки (Living off the Land). Данный вид атак не является новым....

[Перевод] Герой или «козел отпущения» для ИБ-сообщества? Рассказываем историю одного начальника службы безопасности Uber

Привет, хабр! Мы с очередным постом из серии «интересное на иностранном языке» – история про экс-начальника службы безопасности Uber Джозефа Салливана, которого обвиняют в сокрытии кибератаки. Теперь ему грозит до восьми лет тюрьмы и шестизначный штраф. Примечательно, что к истории Джозефа, а...

10 типичных ошибок при расследовании инцидентов

Ночью со счета компании вывели деньги. Утром начинается паника, которая приводит к дополнительным проблемам. Например, ИТ переустанавливают скомпрометированную систему — с нуля или восстанавливают из бэкапа. В первом случае стираются следы взломщиков, и приглашенной команде по расследованию...

Хороший, плохой, злой. Мексиканская дуэль угроз и спасение в облачных сервисах

Привет, Хабр! Меня зовут Кирилл Орлов, и я занимаюсь вопросами ИБ в Oxygen. В этом посте предлагаю посмотреть "в глаза" трём самым популярным ИБ угрозам - и разобрать, почему миграция в облако помогает справиться с ними быстрее и проще. Сегодня я не буду лезть в дебри ИБ и разбирать сложные кейсы....

SMS PVA: лёгкий способ обойти идентификацию по номеру телефона

При регистрации пользователей многие онлайн-платформы требует идентификации с помощью SMS-кода. Код отправляется на указанный номер, а затем его нужно ввести для завершения регистрации. Считается, что это позволяет отфильтровать троллей, мошенников и преступников. Однако, как показало наше...

Pineapple Nano своими руками Часть 2. Прошивка устройства

Сборка своего "хакерского чемоданчика", или как я портировал ПО от Pineapple Nano в доработанный роутер MR3020, все подробности в статье. Вперед! Читать далее...

Компания «Positive Technologies» подвела итоги прошлого года по кибербезопасности и дала свои прогнозы на 2022 год

Эксперты «Positive Technologies» рассказали об угрозах и атаках в различных областях в 2021 году, а также поделились своими прогнозами в плане новых угроз, противодействия им и в целом развития кибербезопасности в 2022 году. Читать далее...

Бабушки, аудиты и брутфорс — истории о безопасности Wi-Fi-сетей

Привет, Хабр! Мы в CTI 20 лет строим и тестируем беспроводные сети. Время от времени сталкиваемся с забавными ситуациями, которые показывают серьёзную уязвимость в клиентском Wi-Fi. Причём о некоторых вещах мы узнали только в процессе работы. Всё это совершенно неочевидные мелочи, которые влияют на...

Pineapple Nano своими руками Часть 1. Сборка платформы

Pineapple Nano - это хакерское устройство от команды Hak5 для атак на беспроводные сети. Купить его не так просто, поэтому я решил собрать его сам. И эта статья будет как раз о том, как я прошел сквозь огонь и воду, чтобы воссоздать точную копию (ну почти) этого устройства. Поехали! Читать далее...

[Перевод] Тенденции DDoS-атак в 4-м квартале 2021 года

Помните сентябрьскую DDoS-атаку на Хабр? К старту курса по этичному хакерству делимся отчётом Cloudflare за последний квартал прошлого года, чтобы лучше понимать, к чему готовиться сегодня. Читать далее...

Как CrowdSec помогает справиться с уязвимостью в Log4j

Привет, Хабр! Обнаружение уязвимости нулевого дня в Log4j (CVE-2021-44228) привело к резкому росту числа атак на различные сервисы, использующие эту популярную библиотеку Java. Это связано в первую очередь с простотой, с которой уязвимостью могут воспользоваться даже сравнительно неопытные...

Нейронные сети в кибербезопасности

Глубокое обучение – это часть машинного обучения на основе нейронных сетей. В наше время каждый слышал про нейронные сети, да, может, и не каждый знает, что это такое и что оно делает, но само название всем знакомо. Многие устройства, существующие сейчас, имеют внутри себя нейронную сеть, которая...

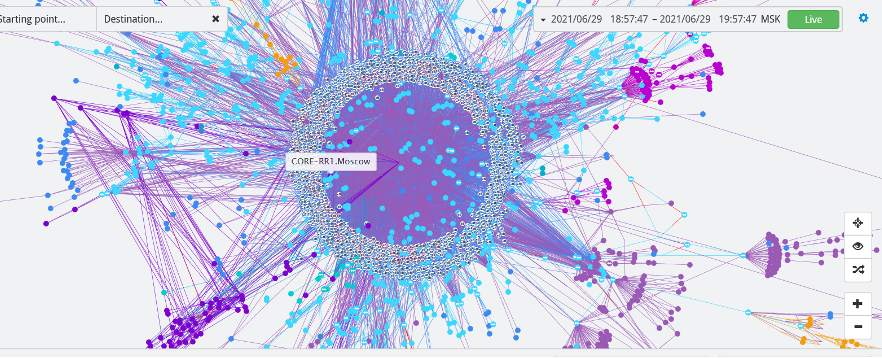

Закон Яровой и ботнеты: почему операторам важно мониторить трафик на предмет DDoS

Операторы должны хранить трафик абонентов в течение определенного времени. Это закон, так что мы не будем вдаваться в рассуждения насчет его целесообразности или экономической составляющей. А поговорим о том, как трафик от зловредов может существенно увеличить расходы операторов на его хранение....