Изучение слепой подписи

Актуальность. В ряде приложений электронных трастовых услуг в качестве обязательных выдвигается требование о предоставлении электронной услуги анонимности (невозможности отслеживания). В качестве примера можно рассмотреть системы тайного электронного голосования, электронные деньги и т.д....

Основы HTTPS, TLS, SSL. Создание собственных x509 сертификатов. Пример настройки TLSv1.2 в Spring Boot

Привет, Хабр! В современном мире абсолютное большинство сайтов используют HTTPS (Google даже снижает рейтинг сайтов работающих по HTTP в поисковой выдаче), а подключение к различным системам происходит по протоколу TLS/SSL. Поэтому любой разработчик рано или поздно сталкивается с этими технологиями...

Атакуем квантовый информационный канал

Квантовое распределение ключей — вещь не новая. Поэтому и атаковать такую систему можно с помощью уже существующих механизмов. Как это сделать, как защититься от таких атак и причём тут клонирование людей? Узнать как...

Малоресурсное шифрование

Распространение интеллектуальных технологий резко поднимает проблему безопасности данных. Представляется невозможным использовать обычные криптографические алгоритмы в устройствах с крайне ограниченными ресурсами. Каким требованиям должны удовлетворять шифры, используемые на устройствах с...

Шор как угроза современной криптографии

Квантовые компьютере на пороге. Алгоритм Шора может вывести из строя классическую криптографию. Что же это такое? Читать далее...

Хаос и фракталы в криптографии

Почему хаос и фракталы так тесно связаны с криптографией? Предлагаю разобраться с этим на примере нового алгоритма хаотического шифрования изображений с помощью особых фрактальных матриц. Читать далее...

Шо там по MTProto в Telegram-то?

В наше время в условиях тотальной слежки, где любой разговор рядом с телефоном, любой запрос в интернете, обрабатывается системой для того, чтобы подобрать нативную рекламу, хочется иметь какой-то маленький островок безопасности и надежности. С высоко поднятым флагом свободы Пашенька говорит нам,...

Защитить информацию и ничего не нарушить: какие вопросы мы задаем при работе с СКЗИ

Согласитесь, в теме криптографической защиты информации больше вопросов, чем ответов. Как учитывать СКЗИ, как их хранить и перевозить? А если защиту надо установить на мобильное приложение, а сколько человек должны пописывать акт, надо ли создавать у себя в компании ОКЗИ, можно ли это сделать? И...

Ontol: 58 бесплатных онлайн-курсов по кибербезопасности, криптографии и blockchain от лучших университетов мира

Реклама платных курсов лезет из всех щелей, но мало кто знает, что есть тонны бесплатных онлайн-курсов и, порой, более качественных, чем платные. Предлагаю вашему вниманию 58 бесплатных онлайн-курсов от ведущих университетов мира. (Если есть чем дополнить — пишите в личку или комментарии) Читать...

Как обновить 3,5 тыс. криптошлюзов «Континент» и не сойти с ума – грабли и способы обхода

Не так давно на нас свалилась задачка: обновить криптошлюзы (КШ) «Континент» с версии 3.7.5 до версии 3.9.1 на всей VPN-сети довольно крупного клиента. Сеть географически распределена и охватывает все часовые пояса нашей необъятной Родины. Всего – порядка 120 центров управления сетью (ЦУС) с...

[Перевод] Фрагменты кода со StackOverflow, которые разработчики часто копируют вместе с ошибками

Инспекция кода с прицелом на безопасность – то, чем я занимаюсь изо дня в день уже тринадцать с половиной лет. За это время я просмотрел несколько сотен кодовых баз и не раз имел дело с криптографическим кодом. В большинстве случаев в криптографическом коде, который я проверял, обнаруживались...

SRP-6a. Безопасная аутентификация по небезопасному каналу

Как аутентифицировать пользователя без передачи пароля на сервер? Возможно ли проверить, что пользователь ввёл правильный пароль, не передавая пароль на сервер. Да, такое возможно, благодаря доказательству нулевого разглашения. Узнать как →...

Протокол закрытой вечеринки: как различать своих и чужих с помощью инструментов криптографии

ENCRY рассказывает о новом интерактивном протоколе идентификации, который позволяет контролировать доступ избранных пользователей к различным ресурсам. Закройте глаза и представьте себе Ниццу, роскошное поместье, владелец которого каждые выходные устраивает грандиозные вечеринки с джазом и...

Защита секретов с помощью технологии SRAM PUF

Команда Racoon Security постоянно находится в поиске новых технологий для применения в исследованиях и контрактном производстве. В очередной раз просматривая список докладов прошедших выставок Embedded World 2019 и Embedded World 2020, мы наткнулись на документ от NXP Semiconductors - Extend MCU...

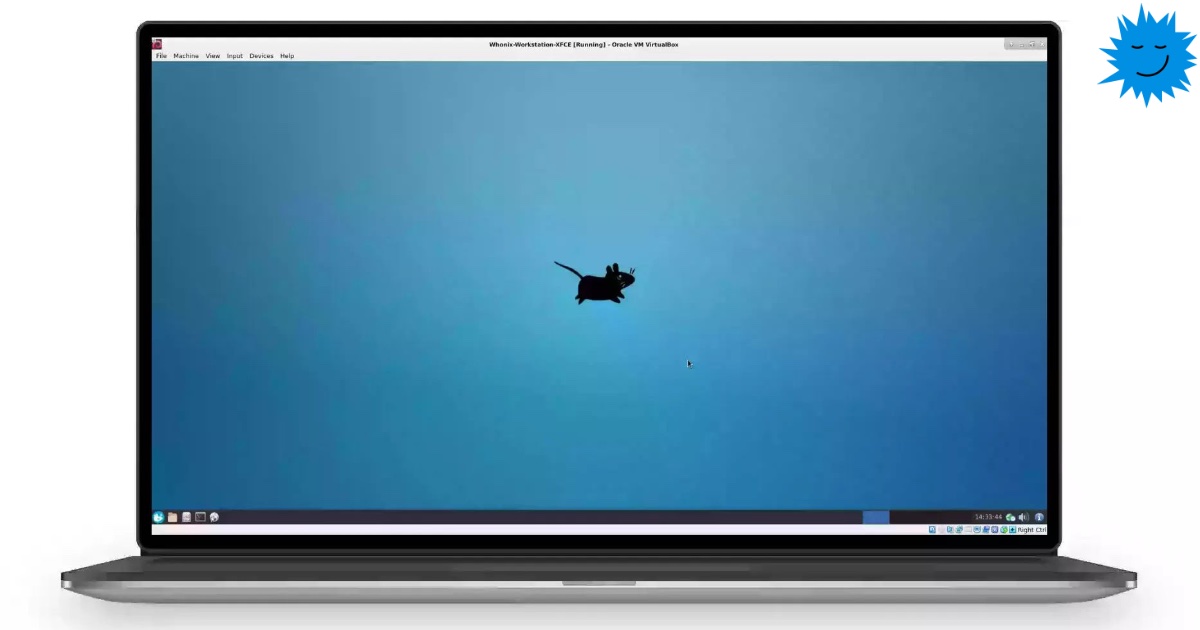

Linux-дистрибутивы для анонимной работы в интернете — что нового?

Самый известный из секьюрных дистрибутивов — Tails, он выпускается с 2009 года. Там всё привычно и знакомо: вставил флэшку, загрузился, поработал, почистил RAM за собой. При этом периодически появляются альтернативные решения, такие как Whonix, Qubes OS или совсем новый дистрибутив Obscurix. Личная...

Taidoor: мультитул для хакера

Автор: Иннокентий Сенновский Taidoor — крайне эффективная вредоносная программа класса RAT (remote access trojan), предназначенная для использования без закрепления в системе. Модульная система, реализованная в Taidoor, отличается от многих других RAT гибкостью: операторы программы могут отправлять...

Свой криптографический протокол — опасная идея

Разработка своей криптографии в чём-то сравнима с созданием собственного авиадвигателя, говорит эксперт по безопасности Руна Сандвик. Фото: Виталий Кузьмин Предположим, заказчик требует разработать собственный сетевой протокол. Например, для передачи данных между сервером и мобильным приложением,...

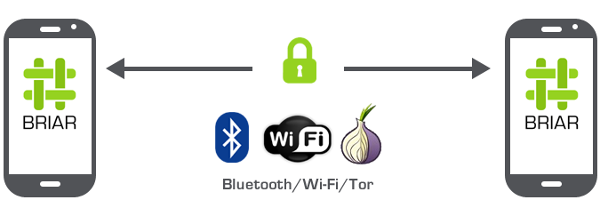

Пиринговые мессенджеры — враг государства?

В случае полного отключения интернета одна из главных проблем — общение с товарищами и родственниками. Опыт Гонконга показывает, что для этого хорошо подходят децентрализованные P2P-мессенджеры, которые работают без интернета, используя mesh-сеть по протоколам Wi-Fi Direct, Bluetooth, Apple...