Cекретный ингредиент для реверс-инжиниринга: как работает наш собственный опенсорс-плагин для IDA

Привет, Хабр! Меня зовут Георгий Кучерин, я — Security Researcher в Глобальном центре исследования и анализа угроз (GReAT) «Лаборатории Касперского», где мы занимаемся изучением APT-атак, кампаний кибершпионажа и тенденций в международной киберпреступности. Да-да, тот самый GReAT, который раскрыл...

Хэши: виды, применение и примеры на Java

Хэширование — это фундаментальный процесс в программировании, который применяется везде: от защиты паролей до ускорения поиска данных в структурах. Эта статья поможет разобраться в основных видах хэшей, их применении, а также покажет, как их использовать на практике с примерами на Java. Читать далее...

[Перевод] Прошивки OpenWrt: атака на цепочку поставок

Несколько дней назад я обновлял сеть своей домашней лаборатории и решил обновить OpenWrt роутера 1. Подключившись к LuCI (веб-интерфейсу OpenWrt), я заметил раздел Attended Sysupgrade и попробовал обновить прошивку с его помощью. В описании говорилось, что он собирает новую прошивку при помощи...

Идеальный алгоритм шифрования? HASH-CRYPT

Кажется, я придумал новый алгоритм шифрования! Или такой уже существует? В любом случае - здесь есть его описание, и даже программа для проверки. > ENCRYPT...

Реализация Streebog256 и Streebog512 на языке RUST

Как и планировалось, следом за реализацией семейства хэш-функций SHA, появляется Стрибог и тоже в двух версиях, для 256 и 512 бит на выходе. Надеюсь эта статья будет полезна другим студентам. Более опытные разработчики в комментариях приветствуются. Весь код сохранен в репозитории GitVerse. Читать...

Реализация SHA256 и SHA512 на языке RUST

Небольшая заметка студента о том, как самостоятельно реализовать алгоритмы SHA256 и SHA512 на Rust. Статья будет полезна всем, кто интересуется криптографией, хочет повысить уровень безопасности своих приложений или просто расширить свои знания в области программирования на Rust. Читать далее...

John the Ripper и Hashcat. Эволюция брутфорса

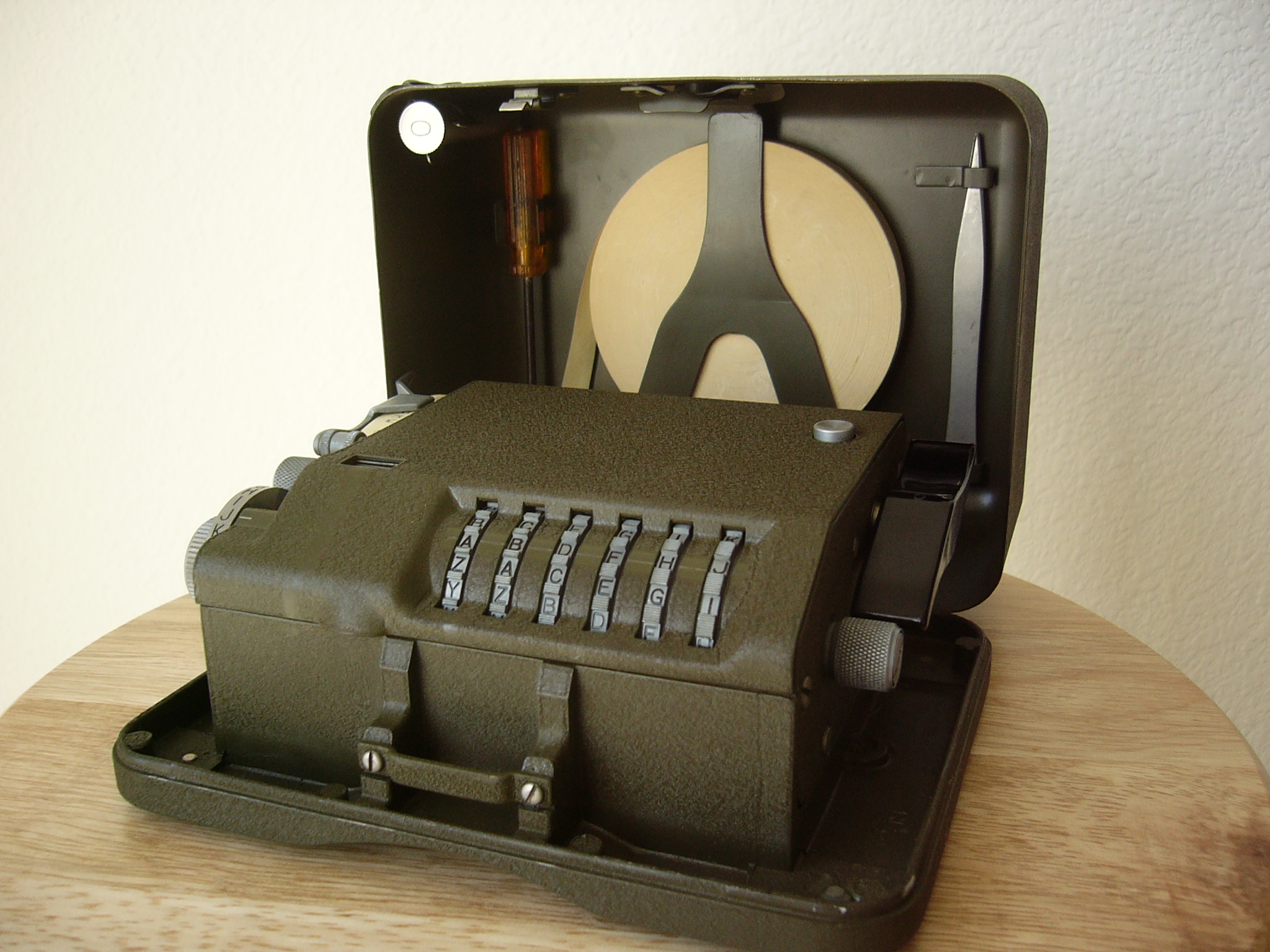

Шифровальная машина M-209B стала прообразом первой юниксовой утилиты для шифрования паролей crypt Кража баз паролей из взломанных систем — распространённая проблема. Особенно остро она стояла в первые годы развития Unix, когда пароли хранились в открытом виде. Утечка такой базы означала полную...

Методы хэширования паролей. Долгий путь после bcrypt

Шифровальная машина M-209, на основе которой создана первая в истории функция хэширования crypt в Unix Прошло 25 лет с момента изобретения алгоритма хэширования bcrypt (1997), но он до сих пор считается одним из самых стойких к брутфорсу хэшей. Вот уже несколько десятилетий некоторые специалисты...

[Перевод] Как работает хэширование

Если вы программист, то пользуетесь хэш-функциями каждый день. Они применяются в базах данных для оптимизации запросов, в структурах данных для ускорения работы, в безопасности для защиты данных. Почти каждое ваше взаимодействие с технологией тем или иным образом включает в себя хэш-функции....

Семейство алгоритмов Ascon — новый стандарт легковесной криптографии

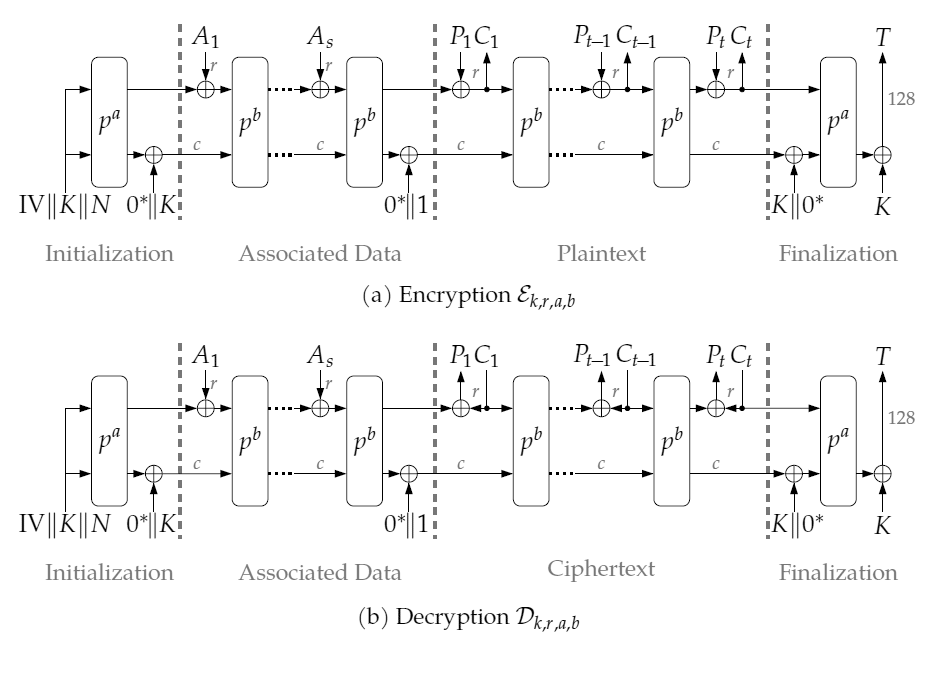

Режим работы шифра Ascon, см. список условных обозначений на схеме В феврале 2023 года Национальный институт стандартов и технологий (NIST) выбрал стандарт легковесной криптографии для RFID, датчиков, Интернета вещей и других устройств с ограниченными аппаратными ресурсами. Победителем конкурса...

[Перевод - recovery mode ] Криптография и ее использование в блокчейн

Криптография — это наука о безопасном общении в присутствии враждебного поведения. Хотя большинство людей понимает роль криптографии в сохранении конфиденциальности коммуникации (например, приложения для обмена сообщениями с шифрованием), она также используется для аутентификации происхождения,...

Blue (Голубой) Midnight Wish — еще один алгоритм хэширования (для ценителей)

Привет всем хабровчанам и просто заглянувшим! Поддавшись осенне-зимнему тренду на Хабре на (около)криптографические статьи, я решил поддержать оный, потому что чем больше годной информации на русском, тем лучше-ж, да..? Итак, сегодня я хочу рассказать вам о Blue Midnight Wish (BMW, да-да, может...

CubeHash

Криптографическая хэш функция представляет собой набор шагов, позволяющих преобразовать произвольный блок данных в последовательность фиксированной длины. Любое изменение входных данных ведёт к изменению значения функции. Хэш функции используются для вычисления контрольных сумм, при выработке...

Электронная подпись: надёжность и риски

Развитие цифровых технологий упростило многие моменты нашей жизни, в том числе, обмениваться документами и письмами в электронной форме оказалось быстрее и удобнее, чем в бумажной. Однако у электронного документооборота была проблема: нужно было как- то подтверждать подлинность электронных бумаг....