[Перевод] Прикладная криптография. Как мы восстановили биткоины на 300 тысяч долларов

Поделюсь с вами одной историей. Около двадцати лет назад я получил степень по физике, но занимался реверс-инжинирингом и криптоанализом. Наша компания AccessData работала в конце 90-х и начале 2000-х. Тогда правительство США постепенно снимало ограничения на экспорт криптографии, однако парольная...

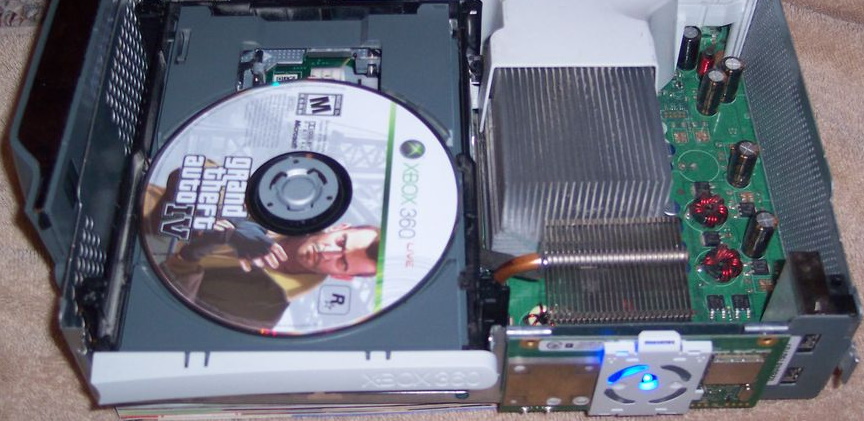

Защита и взлом Xbox 360 (Часть 2)

В прошлый раз мы оставили сцену Xbox 360 на моменте, когда разработчикам стало очевидно, что защита DVD-ROM легко обходится, и с этим точно нужно что-то делать. Попытки исправить ситуацию обновлением ПО самой приставки не увенчались успехом, и на поле битвы вступила компания Philips & Lite-On,...

[Из песочницы] Сим-сим откройся или реверс инжиниринг умного домофона

После прочтения поста Krupnikas возникла мысль разобраться с mitmproxy и посмотреть как устроен бэкенд ежедневно используемых мобильных приложений. Выбор пал на приложение домофон. После авторизации оно позволяет открывать двери и отвечать на видеозвонки. Что из этого вышло и какие дырки мне...

Токсичные ярлыки в Windows: старый артефакт, не забытый хакерами, но частично забытый криминалистами

В одной из прошлых статей мы рассказывали о таком криминалистическом артефакте, как Windows 10 Timeline, об утилитах для его анализа и о том, какие сведения из него можно извлечь при расследовании инцидентов. Сегодня мы поговорим о ярлыках Windows. Игорь Михайлов, специалист Лаборатории...

Криминалистический анализ резервных копий HiSuite

Извлечение данных из Android-устройств с каждым днем становится все более сложным — порой даже сложнее, чем из iPhone. Игорь Михайлов, специалист Лаборатории компьютерной криминалистики Group-IB, рассказывает, что делать, если вы не можете извлечь данные из смартфона на Android стандартными...

Защита и взлом Xbox 360 (Часть 1)

Вы наверняка слышали про игровую приставку Xbox 360, и что она «прошивается». Под «прошивкой» здесь имеется в виду обход встроенных механизмов защиты для запуска копий игр и самописного софта. И вот здесь возникают вопросы! Каких механизмов, как они обходятся? Что же наворотили разработчики, как...

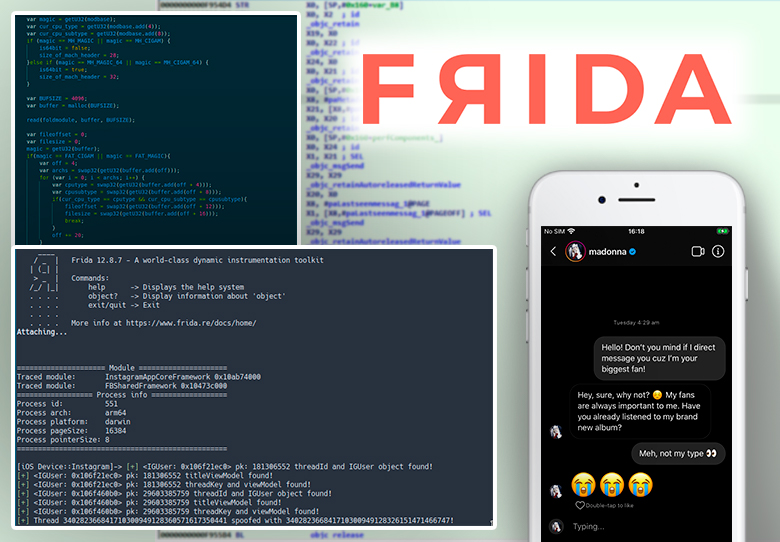

Подделка screenlife. «Да я Мадонну лично знаю»

В спорах в интернете и в реальной жизни наибольший вес имеют аргументы, которые подкрепляются доказательствами — скриншоты, фотографии, записи сообщений/звонков, видеозаписи экрана и т.д. Статичные картинки себя уже дискредитировали — их слишком просто отредактировать. К аудиозаписям доверие тоже...

Исследование одного вредоноса

Попался мне недавно вредоносный doc файл, который рассылали с фишинговыми письмами. Я решил, что это неплохой повод поупражняться в реверс-инжиниринге и написать что-то новое на Хабр. Под катом — пример разбора вредоносного макроса-дроппера и не менее вредоносных dll. Читать дальше →...

Новый загрузчик Silence

Silence — группировка, которая специализируется на краже средств у клиентов банков и атаках на банковские системы. В отличие от других группировок (RTM, Carbanak, Buhtrap) Silence наиболее избирательно подходит к выбору жертвы, а также имеет богатый арсенал инструментов, который использует в...

TDD для микроконтроллеров за 5 минут

Встраиваемые системы широко применяются в бытовой электронике, промышленной автоматике, транспортной инфраструктуре, телекоммуникациях, медицинском оборудовании, а также в военной, аэрокосмической технике и т. д. Хотя последствия любой ошибки проектирования обходятся дорого, ошибку в ПО для ПК или...

Охотимся на техники и тактики атакующих с использованием Prefetch-файлов

Файлы трассировки, или Prefetch-файлы, появились в Windows еще со времен XP. С тех пор они помогали специалистам по цифровой криминалистике и реагированию на компьютерные инциденты находить следы запуска программ, в том числе вредоносных. Ведущий специалист по компьютерной криминалистике Group-IB...

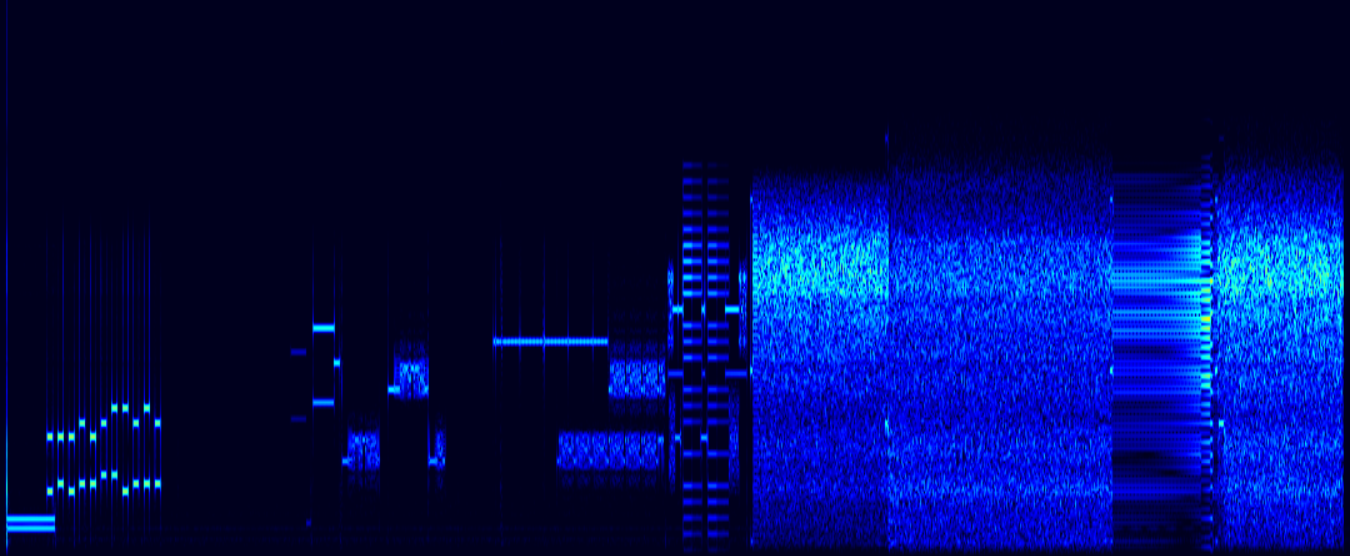

Разбираем звук Dial-up модема

Привет Хабр. Как-то случайно вспомнив про модемный интернет и про «тот самый» звук коннекта, я задумался, а что собственно там было внутри. Я нашел на просторах сети звук модема в WAV и программу Signals Analyzer. Попробуем разобраться. Читать дальше →...

checkm8 для Lightning-видеоадаптеров Apple

Появление эксплойта checkm8 можно назвать одним из важнейших событий прошедшего года для исследователей продукции Apple. Ранее мы уже опубликовали технический анализ этого эксплойта. Сейчас сообщество активно развивает джейлбрейк checkra1n на основе checkm8, поддерживающий линейку устройств iPhone...

Реверс USB-SATA-адаптера (история одного стажера)

Предыстория Стажировка – это процесс получения знаний и опыта. Наша команда Raccoon Security считает, что повышение уровня информационной безопасности окружающих нас устройств и ПО невозможно без передачи этих знаний и опыта будущим поколениям специалистов. Именно поэтому мы уже много лет...

Операция Night Fury: при участии Group-IB в Индонезии задержаны киберпреступники, заразившие сотни онлайн-магазинов

Киберполиция Индонезии совместно с Интерполом и Group-IB объявили о задержании участников преступной группы, заразивших JavaScript-снифферами — популярным видом вредоносного кода — сотни онлайн-магазинов в Австралии, Бразилии, Великобритании, Германии, Индонезии, США и других странах мира. Среди...

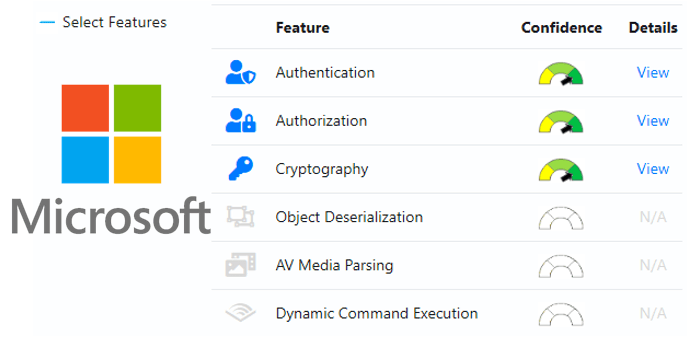

Анализатор исходного кода Microsoft Application Inspector

Компания Microsoft выпустила «Microsoft Application Inspector», кросс-платформенный опенсорсный (!) инструмент для анализа исходного кода. Читать дальше →...

[Перевод] Изменения в популярном античите BattlEye и способы их обхода

Основные обновления шелл-кода BattlEye Время идёт, античиты меняются, и для повышения эффективности продукта в них появляются и исчезают функции. Год назад я подготовил подробное описание шелл-кода BattlEye в своём блоге [перевод на Хабре], и эта часть статьи станет простым отражением изменений,...

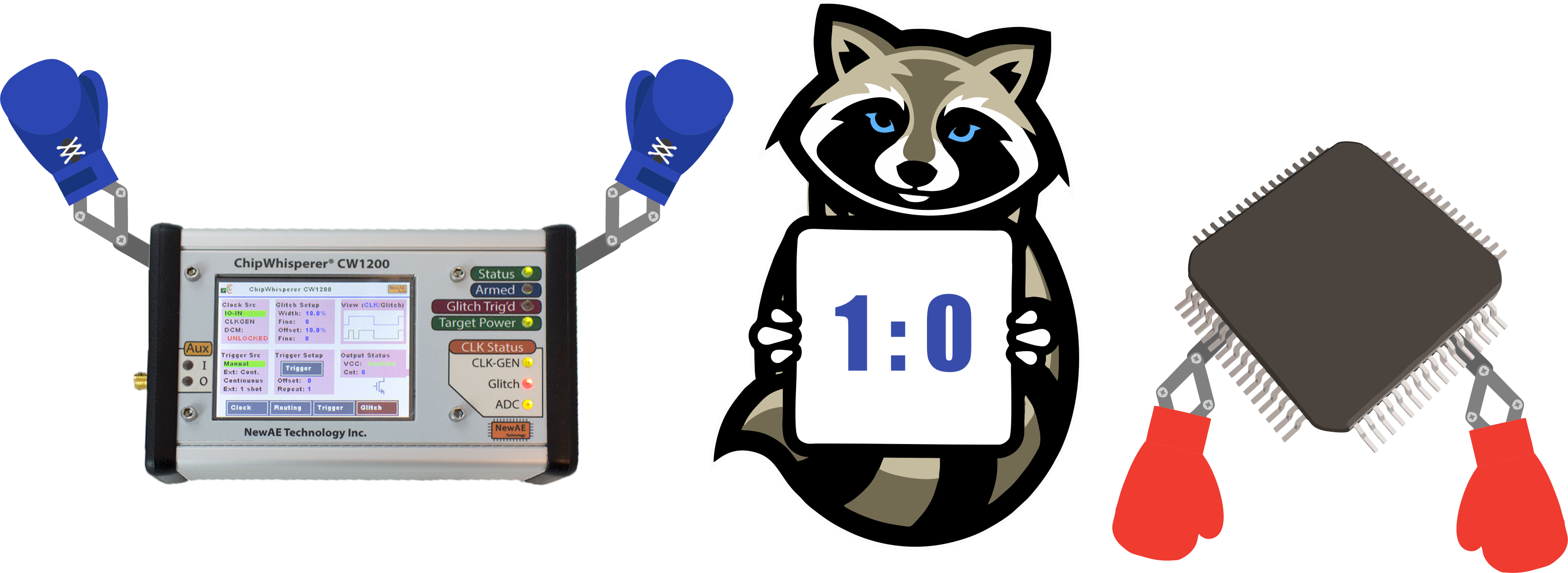

Считывание защищенной прошивки из флеш-памяти STM32F1xx с использованием ChipWhisperer

В предыдущей статье мы разбирались с Vcc-glitch-атаками при помощи ChipWhisperer. Нашей дальнейшей целью стало поэтапное изучение процесса считывания защищенной прошивки микроконтроллеров. С помощью подобных атак злоумышленник может получить доступ ко всем паролям устройства и программным...